Florian Henckel von Donnersmarck (Alemania, 1973) es un director de cine que triunfó con una perturbadora película titulada

De hecho, el sumario refleja como los agentes fueron construyendo historias paralelas entre activistas, empresarios, periodistas, políticos o simplemente ciudadanos que algún día habían interactuado con los investigados. Todo, con la excusa de la sedición, entonces todavía vigente como delito en el Código Penal español, y terrorismo. La tecnología fue el gran aliado de los analistas que dirige el comandante L-04282-W en el marco de las diligencias 85/19 del juzgado central de instrucción número 6 de la Audiencia Nacional. De hecho, la UCE 3 es la tercera unidad especial del servicio de Información y se dedica a las “amenazas desestabilizadoras del Estado”, como por ejemplo los grupos «antisistema, racistas o xenófobos», y a «actividades contrarias a la normativa vigente». La UCE-1, que atendía el seguimiento de ETA, continúa trabajando en el ámbito del terrorismo interno. La UCE-2 es el área que se ocupa de la amenaza yihadista.

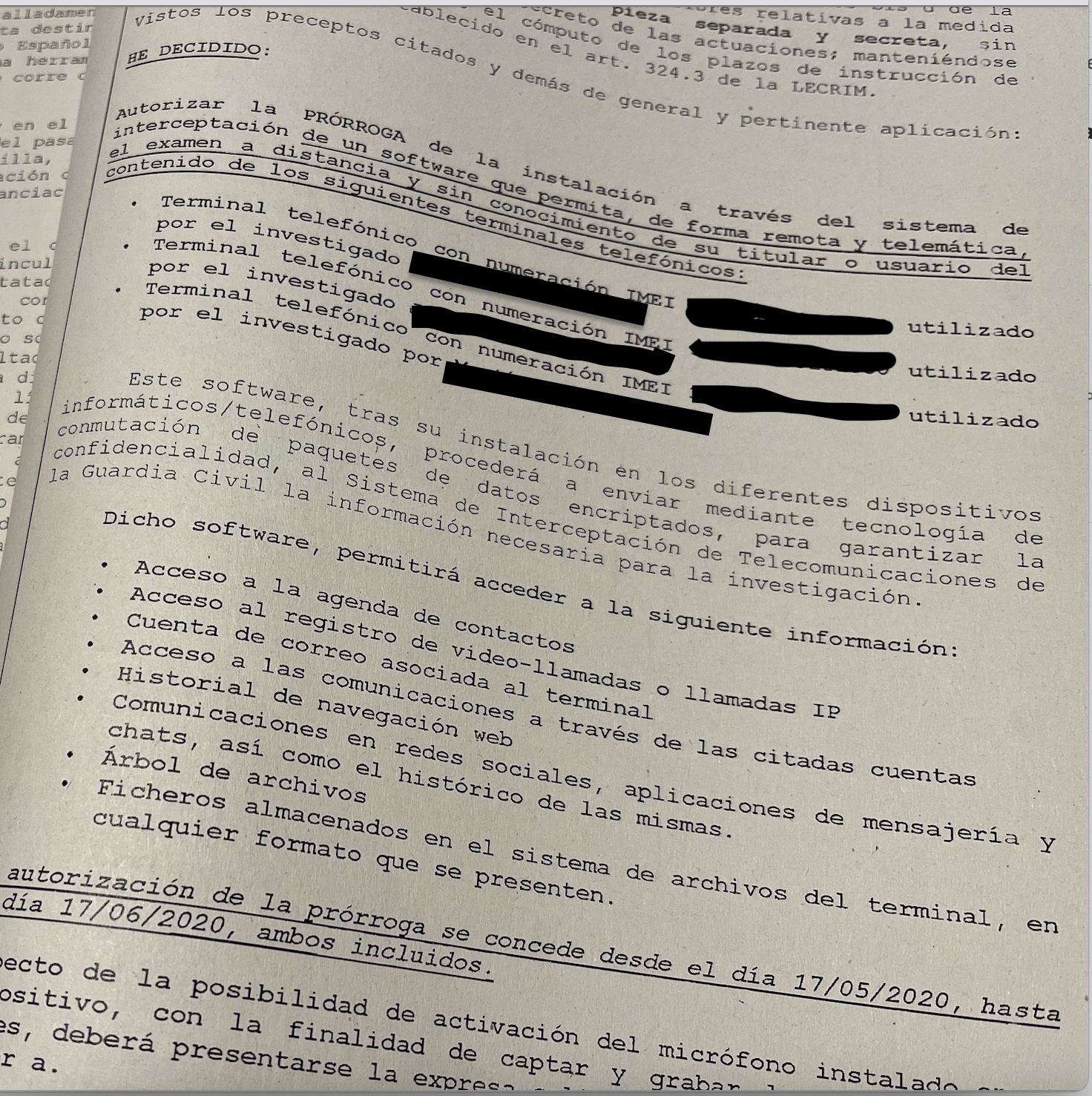

La UCE 3 actúa con el sello de «secreto de estado» y en el caso de Tsunami Democrático sus agentes no se limitaron a pinchar teléfonos y geolocalizar llamadas. De hecho, utilizaron un programa, bautizado como «Troyano», que definen como «un software que permite, de manera remota y telemática, el examen [de las comunicaciones] a distancia o sin conocimiento de su titular o usuario». Es decir, una especie de Pegasus en toda regla –atendidos los criterios técnicos especificados en los oficios incluidos en las diligencias– que fue adquirido el 23 de febrero de 2018 por parte de la Subdirección General de Sistemas de información y Comunicaciones para la Seguridad del Ministerio del Interior. Una licencia que fue renovada y ampliada en junio de 2021.

Todo lo que el juez autorizó

Según se desprende de varias interlocutorias, como por ejemplo la firmada el 8 de abril de 2020 por el juez de refuerzo Fernando Abascal con el aval de la fiscal del caso, Rosana Lledó, este «software

En concreto, se captaron, de decenas de terminales intervenidos, «la agenda de contactos, los registros de videollamadas, la cuenta de correo electrónico de cada terminal, acceso a las comunicaciones, historial de navegación, comunicaciones en redes sociales, aplicaciones de mensajería y chats, así como su histórico -WhatsApp

¿De qué ‘Pegasus’ se trata?

El software espía utilizado por parte de la Guardia Civil se adquirió en la licitación del 23 de febrero de 2018. En este contrato, el documento de 42 páginas, al cual ha tenido acceso El Món, permitía «de forma telemática y sin ninguna intervención del objetivo investigado, la monitorización y descarga remota, discreta y segura del contenido de dispositivos electrónicos o sistemas informáticos por así dar cumplimiento a los mandamientos judiciales«. Al final, consistía en “registros remotos sobre equipos informáticos”. La adquisición se pagó con el capítulo 588 de los presupuestos general del Estado.

El argumento para comprar este software era para luchar contra organizaciones criminales, terrorismo, delitos contra menores o personas con capacidad modificada judicialmente, y delitos contra la Constitución, de traición y relativos a la defensa nacional: es decir, los aplicados contra los independentistas condenados por sedición y acusados de rebelión y terrorismo. También se añaden los delitos informáticos. En todo caso, los técnicos de Interior consideraron que el sistema adquirido en 2018 se quedaba corto y se quejaban de que para activarlo hacía falta «una necesaria actuación previa del objetivo intervenido”. Esto quiere decir que tenían que hacer que el espiado pinchara en un SMS o un mail. Así, la renovación del sistema que utiliza la UCE 3 tenía como objetivo que el sistema funcionara cómo Pegasus para poder acceder a los datos a través de vulnerabilidades de los móviles para poder entrar sin ninguna acción por parte de la persona espiada. De hecho, el pliego de cláusulas era un copiar y pegar del prospecto técnico de Pegasus, donde se recogían los diversos servicios de mensajería a que podían acceder y como hacerlo.

La adquisición del primer